Superfish事件を振り返る – 阿久津良和のWindows Weekly Report

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

コメント

ただいまコメントを受けつけておりません。

Superfish事件を振り返る – 阿久津良和のWindows Weekly Report

先の2月に「Superfish」問題が世間を大きく騒がせたのは記憶に新しい。Lenovo製PCの一部にプリインストールされたSuperfish Visual Discoverは、オンラインショッピングの利便性を向上させるのが主目的のソフトウェアである。だが、自己署名認証局をWindowsにインストールするため、中間者攻撃(MITM)や盗聴(スニッフィング)が可能になってしまった。

大まかな流れを紹介しておこう。Lenovoは20日に声明を発表し、翌日21日にSuperfishを自動削除するツールを公開、28日には「よりクリーンかつ安心なPCへの約束」として、McAfee LiveSafeサービスの6カ月間無料サブスクリプションの提供、プリインストールアプリケーション数を減少させることを発表した。

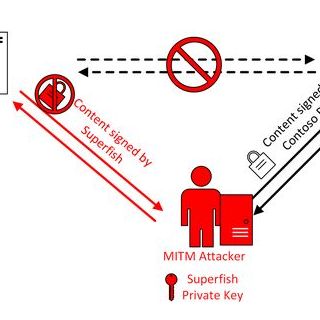

MicrosoftもSuperfishをマルウェアと認定し、Windows DefenderやWindows Security Essentialsの定義ファイル、「悪意のあるソフトウェアの削除ツール」によって駆除可能にした。Superfishによるセキュリティの問題として、1つのフローチャートを紹介したい。

上図はMicrosoftの公式ブログに掲載されたものだが、「a」は一般的なSSL/TLSによるセキュア通信としてオンラインバンキングとの通信が安全であることを示している。「b」はSuperfishがルートCA(Certificate Authority: 認証局)で検証されていない状態を示し、オンラインバンキングへは接続できないため、Webブラウザーなどはエラー表示となる具合だ。

そして「c」はSuperfishが通信を乗っ取ってWebサーバーのドメインネームとして証明書を偽造し、これを信頼するような動作を行う。その結果、生成する秘密鍵(プライベートキー)はユニークではなく同一のため、秘密鍵を入手した中間者攻撃を狙うアタッカーは、あらゆる通信を盗み取って改ざん可能となる。

詳細な説明は省いたものの、本件がどれだけ問題だったのかご理解頂けるだろう。さらにルート証明書を悪用した例として、任意のソフトウェアを実行させることも可能だと、MMPC(Microsoft Malware Protection Center)のGeoff McDonald氏は記事で述べている。本来であればUAC(ユーザーアカウント認証)などを経てプログラムの実行を抑止できるが、Superfishのデジタル署名を利用することで実行可能にしてしまう。…